Stuxnet telah menjadi sinonim dengan serangan siber dan perang siber. Hingga hari ini, pertanyaan terus berlanjut tentang siapa yang menciptakan Stuxnet, bagaimana Stuxnet bekerja, dan mengapa Stuxnet penting bagi keamanan siber. Baca terus untuk menemukan jawaban atas pertanyaan-pertanyaan ini dan banyak lagi.

Apa itu Stuxnet?

Stuxnet adalah cacing komputer yang sangat canggih yang mulai dikenal luas pada tahun 2010. Ia mengeksploitasi kerentanan zero-day Windows yang sebelumnya tidak diketahui untuk menginfeksi sistem target dan menyebar ke sistem lain. Stuxnet terutama ditujukan pada sentrifus fasilitas pengayaan uranium Iran, dengan tujuan diam-diam menggagalkan program nuklir Iran yang sedang berkembang saat itu. Namun, Stuxnet dimodifikasi dari waktu ke waktu untuk memungkinkannya menargetkan infrastruktur lain seperti pipa gas, pembangkit listrik, dan pabrik pengolahan air.

Walaupun Stuxnet menjadi berita utama global pada tahun 2010, diyakini bahwa pengembangannya dimulai pada tahun 2005. Senjata ini dianggap sebagai senjata cyber pertama di dunia dan karena alasan tersebut, mendapat perhatian besar dari media. Kabarnya, worm tersebut menghancurkan hampir seperlima sentrifus nuklir Iran, menginfeksi lebih dari 200.000 komputer, dan menyebabkan 1.000 mesin rusak secara fisik.

Bagaimana cara kerja Stuxnet?

Stuxnet adalah malware yang sangat kompleks, yang dirancang dengan cermat untuk memengaruhi target tertentu saja dan menyebabkan kerusakan minimum pada perangkat lain.

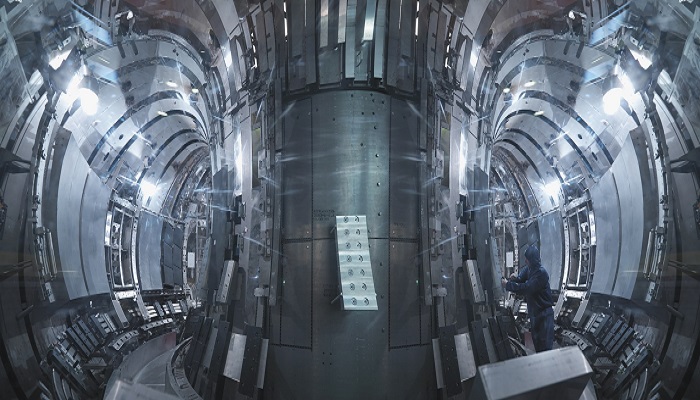

Pada awal tahun 2000-an, Iran secara luas dianggap sedang mengembangkan senjata nuklir di fasilitas pengayaan uraniumnya di Natanz. Fasilitas nuklir Iran memiliki celah udara – yang berarti fasilitas tersebut sengaja tidak terhubung ke jaringan lain atau internet. (Istilah 'celah udara' mengacu pada ruang fisik antara aset fisik suatu organisasi dan dunia luar.) Diperkirakan bahwa Stuxnet ditularkan melalui stik USB yang dibawa ke dalam fasilitas nuklir tersebut oleh agen.

Stuxnet memeriksa setiap PC yang terinfeksi untuk mencari tanda-tanda perangkat lunak Siemens Step 7, yang digunakan komputer industri yang berfungsi sebagai pengontrol logika terprogram (PLC) untuk mengotomatisasi dan memantau peralatan elektro-magnetik. Setelah Stuxnet menemukan perangkat lunak ini, ia mulai memperbarui kodenya untuk mengirimkan instruksi merusak ke peralatan elektro-magnetik yang dikendalikan oleh PC. Pada saat yang sama, Stuxnet mengirimkan umpan balik palsu ke pengendali utama – yang berarti siapa pun yang memantau peralatan tersebut tidak akan menyadari ada yang tidak beres hingga peralatan tersebut mulai menghancurkan dirinya sendiri.

Intinya: Stuxnet memanipulasi katup yang memompa gas uranium ke dalam sentrifus di reaktor di Natanz. Ini mempercepat volume gas dan membebani sentrifus yang berputar, menyebabkannya menjadi terlalu panas dan hancur sendiri. Namun bagi para ilmuwan Iran yang menonton layar komputer, semuanya tampak normal.

Stuxnet sangat canggih – ia menggunakan empat serangan zero-day terpisah untuk menyusup ke sistem dan dirancang hanya untuk menimbulkan kerusakan pada sistem kontrol industri Siemens. Stuxnet terdiri dari tiga bagian:

- Cacing yang melakukan sebagian besar pekerjaan

- File tautan yang mengotomatiskan eksekusi salinan worm yang disebarkan

- Rootkit yang menyembunyikan file dari deteksi

Stuxnet terungkap pada tahun 2010 setelah inspektur di fasilitas nuklir Iran menyatakan terkejut melihat tingginya tingkat kegagalan sentrifus. Penyelidikan lebih lanjut oleh para ahli keamanan mengungkapkan bahwa perangkat lunak berbahaya yang kuat adalah penyebabnya. (Salah satu ahli keamanan adalah Sergey Ulasen, yang kemudian bekerja untuk Kaspersky.) Stuxnet sulit dideteksi karena merupakan malware yang sama sekali baru tanpa tanda tangan yang diketahui, yang mengeksploitasi beberapa kerentanan zero-day.

Stuxnet tidak dimaksudkan untuk menyebar di luar fasilitas nuklir Iran. Namun, malware tersebut akhirnya masuk ke komputer yang terhubung internet dan mulai menyebar karena sifatnya yang sangat canggih dan agresif. Akan tetapi, virus tersebut hanya menimbulkan sedikit kerusakan pada komputer luar yang terinfeksi – karena Stuxnet dirancang khusus untuk merusak target tertentu saja. Dampak Stuxnet sebagian besar dirasakan di Iran.

Siapa yang menciptakan Stuxnet?

Walau tidak ada yang secara resmi mengklaim bertanggung jawab atas Stuxnet, secara luas diterima bahwa itu merupakan ciptaan bersama antara badan intelijen AS dan Israel. Kabarnya, program rahasia untuk mengembangkan worm tersebut diberi nama sandi 'Olympic Games' yang dimulai di bawah Presiden George W Bush dan kemudian dilanjutkan di bawah Presiden Obama. Tujuan program ini adalah untuk menggagalkan atau setidaknya menunda program nuklir Iran yang sedang berkembang.

Awalnya, agen menanam malware Stuxnet di empat firma teknik yang terkait dengan Natanz – lokasi utama di Iran untuk program nuklirnya – dengan mengandalkan penggunaan thumb drive USB yang ceroboh untuk mengirimkan serangan di dalam fasilitas tersebut.

Mengapa Stuxnet begitu terkenal?

Stuxnet menarik perhatian media yang luas dan menjadi subjek film dokumenter dan buku. Hingga hari ini, serangan malware ini tetap menjadi salah satu serangan malware tercanggih dalam sejarah. Stuxnet penting karena sejumlah alasan:

- Itu adalah senjata digital pertama di dunia. Alih-alih sekadar membajak komputer target atau mencuri informasi darinya, Stuxnet lolos dari dunia digital untuk menimbulkan kerusakan fisik pada peralatan yang dikendalikan komputer tersebut. Hal ini menjadi preseden bahwa menyerang infrastruktur negara lain melalui malware adalah mungkin.

- Serangan ini diciptakan di tingkat negara, dan meski Stuxnet bukan serangan perang siber pertama dalam sejarah , serangan ini dianggap yang paling canggih saat itu.

- Sangat efektif: Stuxnet dilaporkan merusak hampir seperlima sentrifus nuklir Iran. Menargetkan sistem kontrol industri, worm tersebut menginfeksi lebih dari 200.000 komputer dan menyebabkan 1.000 mesin rusak secara fisik.

- Ia menggunakan empat kerentanan zero-day yang berbeda untuk menyebar, yang mana merupakan hal yang sangat tidak umum pada tahun 2010 dan masih jarang terjadi hingga saat ini. Di antara eksploitasi tersebut ada satu yang sangat berbahaya sehingga hanya memerlukan ikon yang terlihat di layar – tidak ada interaksi yang diperlukan.

- Stuxnet menyoroti fakta bahwa jaringan bercelah udara dapat ditembus – dalam kasus ini, melalui drive USB yang terinfeksi. Begitu Stuxnet masuk ke suatu sistem, virus tersebut menyebar dengan cepat, menyerang komputer-komputer yang memiliki kendali atas perangkat lunak Siemens dan PLC.

Apakah Stuxnet sebuah virus?

Stuxnet sering disebut sebagai virus tetapi sebenarnya ia adalah cacing komputer. Meskipun virus dan worm sama-sama merupakan jenis malware, worm lebih canggih karena tidak memerlukan interaksi manusia untuk mengaktifkannya – sebaliknya, worm dapat berkembang biak sendiri setelah memasuki suatu sistem.

Selain menghapus data, worm komputer dapat membebani jaringan, menghabiskan bandwidth, membuka backdoor, mengurangi ruang hard drive, dan mengirimkan malware berbahaya lainnya seperti rootkit, spyware , dan ransomware .

Anda dapat membaca lebih lanjut tentang perbedaan antara virus dan worm dalam artikel kami di sini .

Warisan Stuxnet

Karena ketenarannya, Stuxnet telah memasuki kesadaran publik. Alex Gibney, seorang dokumenter nominasi Oscar, menyutradarai Zero Days , sebuah dokumenter tahun 2016 yang menceritakan kisah Stuxnet dan mengkaji dampaknya terhadap hubungan Iran dengan Barat. Kim Zetter, seorang jurnalis pemenang penghargaan, menulis buku berjudul Countdown to Zero Day , yang merinci penemuan dan akibat Stuxnet. Buku dan film lainnya juga telah dirilis.

Pembuat Stuxnet dilaporkan memprogramnya untuk berakhir pada bulan Juni 2012 dan dalam kasus apa pun, Siemens mengeluarkan perbaikan untuk perangkat lunak PLC-nya. Namun, warisan Stuxnet berlanjut dalam bentuk serangan malware lain berdasarkan kode asli. Penerus Stuxnet meliputi:

Duqu (2011)

Duqu dirancang untuk mencatat penekanan tombol dan menambang data dari fasilitas industri, mungkin untuk melancarkan serangan selanjutnya.

Api (2012)

Flame adalah spyware canggih yang merekam percakapan Skype , mencatat penekanan tombol, dan mengumpulkan tangkapan layar, di antara aktivitas lainnya. Seperti Stuxnet, Flame menyebar melalui stik USB. Serangan ini menargetkan organisasi pemerintah dan pendidikan serta sejumlah individu swasta, terutama di Iran dan negara Timur Tengah lainnya.

Memiliki (2013)

Tujuan Havex adalah mengumpulkan informasi dari perusahaan energi, penerbangan, pertahanan, dan farmasi, antara lain. Malware Havex terutama menargetkan organisasi AS, Eropa, dan Kanada.

Industri (2016)

Fasilitas listrik yang ditargetkan. Dilaporkan bahwa hal ini menyebabkan pemadaman listrik di Ukraina pada bulan Desember 2016.

Kapal Triton (2017)

Serangan ini menargetkan sistem keselamatan pabrik petrokimia di Timur Tengah, sehingga menimbulkan kekhawatiran tentang niat pembuat malware untuk menyebabkan cedera fisik pada pekerja.

Terbaru (2018)

Virus yang tidak disebutkan namanya dengan karakteristik Stuxnet dilaporkan menyerang infrastruktur jaringan yang tidak ditentukan di Iran pada bulan Oktober 2018.

Saat ini, sarana siber banyak digunakan untuk pengumpulan intelijen, sabotase, dan operasi informasi oleh banyak negara dan aktor non-negara, untuk kegiatan kriminal, tujuan strategis, atau keduanya. Namun, pengguna komputer biasa tidak perlu khawatir dengan serangan malware berbasis Stuxnet, karena serangan ini terutama ditujukan pada industri atau infrastruktur besar seperti pembangkit listrik atau pertahanan.

Keamanan siber untuk jaringan industri

Di dunia nyata, serangan negara tingkat tinggi seperti Stuxnet jarang terjadi jika dibandingkan dengan gangguan oportunistik umum yang disebabkan oleh hal-hal seperti ransomware. Namun Stuxnet menyoroti pentingnya keamanan siber bagi organisasi mana pun. Baik itu ransomware, worm komputer, phishing , kompromi email bisnis (BEC), atau ancaman cyber lainnya, langkah-langkah yang dapat Anda ambil untuk melindungi organisasi Anda meliputi:

- Terapkan kebijakan Bring Your Own Device (BYOD) yang ketat yang mencegah karyawan dan kontraktor memasukkan potensi ancaman ke jaringan Anda.

- Terapkan kebijakan kata sandi yang kuat dan ditegakkan secara teknis dengan autentikasi dua faktor yang menghalangi serangan brute force dan mencegah kata sandi yang dicuri menjadi vektor ancaman.

- Amankan komputer dan jaringan dengan patch terkini. Selalu memperbarui diri akan memastikan Anda memperoleh manfaat dari perbaikan keamanan terkini.

- Terapkan pencadangan dan pemulihan yang mudah di setiap level untuk meminimalkan gangguan, terutama untuk sistem kritis.

- Pantau prosesor dan server secara terus-menerus untuk mendeteksi anomali.

- Pastikan semua perangkat Anda dilindungi oleh antivirus yang komprehensif. Antivirus yang baik akan bekerja 24/7 untuk melindungi Anda dari peretas dan virus, ransomware, serta spyware terbaru.

Produk-produk terkait:

- Antivirus Kaspersky

- Antivirus Kaspersky Premium

- Unduh Kaspersky Premium Antivirus dengan Uji Coba Gratis 30 Hari

- Kaspersky Password Manager - Versi Uji Coba Gratis

- Kaspersky VPN Secure Connection

Baca lebih lanjut: